Main Page/es

| Idioma: | English • Español |

|---|

Esto es BCP38.info.

¿Qué es BCP38?

El documento BCP38 corresponde al estándar RFC2827: Filtrado de redes en ingreso: derrotando los ataques de denegación de servicio que utilizan direcciones IP de origen falsificadas (Network Ingress Filtering: Defeating Denial of Service Attacks which employ IP Source Address Spoofing, en el inglés original). Es decir, es un documento que explica estos ataques, y recomienda a los operadores de redes las mejores forma de evitarlos.

Los ataques de Denegación de Servicio (DoS), y sus primos aún peores de Denegación de Servicio Distribuido (DDoS), siempre han sido difíciles de manejar. Y si a eso le sumamos que los paquetes que componen el ataque podrían tener su origen falsificado, no solo se hace más dificil detener el ataque, sino también se hace imposible deternimar desde dónde viene.

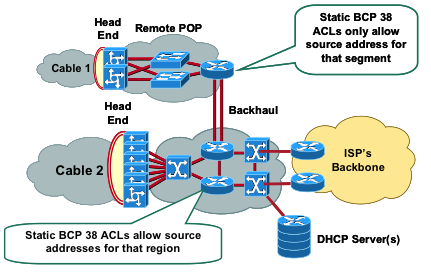

La solución a este problema, descrito en el RFC2827 escrito hace 13 años atrás por Paul Ferguson y Daniel Senie, es bloquear los paquetes IP en el momento de entrar a Internet si es que tienen direcciones IP falsificadas -- es decir, direcciones IP que no fueron asignadas al dispositivo que los está enviando. Existe un pequeño número de casos en los que esos paquetes not son fraudulentos, pero ese porcentaje es tan bajo que se pueden manejar como excepciones mantenidas a mano, incluso en ambientes donde tales paquetes serían bloqueados en su origen -- el título 'Filtrado en ingreso' mencionado en el RFC.

Los objetivos de este sitio web son:

- explicar en detalle por qué ocurren las falsificaciones de direcciones IP de origen - por qué los paquetes IP pueden llegar a una red con una dirección de origen que no es la esperable

- dar algunos ejemplos de por qué esto puede suceder legítimamente, y también los casos debido a malos actores

- mostrar los resultados posibles y cómo el filtrado en el origen puede hacer más simple su mitigación, y

- explicar a los operadores de redes detalladamente:

- por qué deberían implementar BCP38

- cómo implementarlo

- cuánto cuesta -- si es que hay algún costo --

- qué daño colateral podría causar

- y lo más importante, cómo venderlo a sus jefes.

Nuestro objetivo con BCP38.info es dejar en claro que hay un problema, explicar cuál es, y entregar consejos prácticos de qué se puede hacer para resolverlo.

Información por Audiencia

Clientes Finales

- Información para usuarios finales

- Information for small businesses

- Information for medium businesses

- Information for enterprises

Proveedores de Red

- Information for 'eyeball' networks

- Information for transit providers

- Information for backbone providers/network engineers

Otros recursos

- How To's - Collection of articles about identification, configuration and prevention.